DICTATURE !

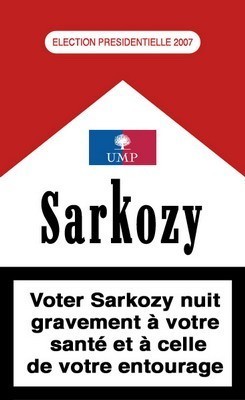

Attention Danger !!! -

Sarko = Facho

Sarkozy : Le

mensonge

organisé

AVS-EVS-Une honte de plus pour l'état et Sarkozy...

Non aux machines à voter

ATTENTION La bête est de

retour ! La dictature s'installe doucement.

Petit à petit nos droits et

acquis sociaux fondent progressivement...

REAGISSONS RAPIDEMENT

REVOLUTION

NON AUX MACHINES A VOTER

SIGNEZ LA PETITION - IL Y A URGENCE

Signez la "Pétition pour le maintien du vote papier", à cette adresse : http://ordinateurs-de-vote.org/vpUn risque réel de fraude existe !

De nombreux pays sont tentés de remplacer le processus manuel de

dépouillement des bulletins lors des élections par des machines à voter

qui comptabilisent les votes. Si cette méthode à l'avantage d'épargner du

temps à de nombreuses personnes, il retire également aux électeurs (qui

sont affectés à cette tache en France sur la base du volontariat) un

certain pouvoir de contrôle.

Les machines à voter ne fonctionnent

en effet pas à l'aide de logiciels à source ouverte, et il est donc

difficile pour le citoyen moyen de vérifier la validité du processus.

D'autant que malgré les garanties éventuelles des fabricants, des

possibilités de trichent peuvent faire surface. Une présentation réalisée

lors des Lightning Talks de la conférence Hack.lu 2006, qui avait lieu au

mois d'Octobre au Luxembourg, est riche d'enseignements sur le sujet.

Andreas Bogk et Hannes Mehnert ont évalué la sécurité d'une

machine NEDAP, utilisée en Allemagne. Celle-ci utilise un processeur

Motorola 68000 (le même que celui de l'Atari ST !). Elle est fermée par un

seau autocollant et une serrure classique. Leur firmware peut être

modifié, ce qui a permis, à titre de démonstration, aux chercheurs

d'installer un jeu d'échec sur la machine. D'autres types d'attaques

(touchant la confidentialité notamment) peuvent être utilisées comme la

détection des rayonnement électromagnétiques ou encore l'étude la

consommation électrique.

Les chercheurs concluent que chaque

électeur devrait pouvoir vérifier le code des machines utilisées pour

recueillir leurs vote, l'idéal étant pour cela d'utiliser des firmwares

open source. Il est par ailleurs important de prévenir les émanations

électromagnétiques pour assurer la confidentialité du vote.

Le modèle

choisi

Machines

à voter à Issy

envoyé par issy92

Eh ben oui tout est possible

Même les fraudes... Voir la vidéo...

http://www.youtube.com/watch?v=kTeeDmQRm9Y

Machines à voter : recette pour une fraude électorale parfaite

INCROYABLE !

Voir un exemple de

fraude possible...

NON AUX MACHINES A VOTER